Avez-vous une petite entreprise avec des serveurs locaux ?

Vous vous appuierez très probablement sur une technologie incluant des serveurs, qu'ils soient Windows ou Linux. Dans cet esprit, Microsoft a récemment annoncé qu'il prévoyait une « protection des serveurs pour les petites entreprises », en combinant l'offre avec Microsoft Defender for Business.

Ceci est remarquable car, jusqu’à présent, la plupart des solutions de détection et de réponse aux points finaux (EDR) étaient coûteuses et généralement déployées uniquement par les grandes entreprises. (EDR est une approche intégrée et multicouche de la protection des points de terminaison qui combine une surveillance et une analyse continues en temps réel des données des points de terminaison avec une réponse automatisée basée sur des politiques.)

Comme le note Microsoft dans le billet de blog annonçant cette décision :

« L'expérience serveur Microsoft Defender for Business offre le même niveau de protection pour les clients et les serveurs dans une expérience de gestion unique au sein de Defender for Business, vous aidant ainsi à protéger tous vos points de terminaison en même temps, en un seul endroit ».

Actuellement, les utilisateurs peuvent activer un essai pour chaque serveur via le portail de sécurité Microsoft 365 Defender (qui recommande également des configurations de sécurité pour rendre vos serveurs plus sécurisés). Lorsque Microsoft lancera officiellement le produit, cela vous coûtera 3 € par serveur et par mois. Si vous êtes un client Microsoft 365 Entreprise, vous pouvez démarrer un essai et voir quel impact cela aura sur vos serveurs lors de son déploiement.

Il existe plusieurs façons d'intégrer des serveurs ; vous pouvez utiliser des scripts locaux, des stratégies de groupe ou un gestionnaire de configuration. L’un des moyens les plus simples de tester la nouvelle offre consiste à utiliser le processus de script. Tout d’abord, activez les offres d’aperçu sur https://security.microsoft.com en accédant à Paramètres > Points de terminaison > Général > Fonctionnalités avancées > Fonctionnalités d’aperçu. (Voici un lien plus direct.)

Dans le volet de navigation, choisissez Paramètres > Points de terminaison, puis sous Gestion des appareils, choisissez Intégration. Sélectionnez maintenant un système d'exploitation, tel que Windows Server 1803, 2019 et 2022, et dans la section Méthode de déploiement, choisissez Script local. Remarque : Pour ces systèmes plus récents, il vous suffit d'exécuter ce script ; Aucune autre étape d’installation n’est requise. Exécutez simplement la ligne de commande en tant que commande élevée. (Si vous ne donnez pas au script push les autorisations appropriées, il vous avertira de le faire.

Pour les logiciels plus anciens, tels que Windows Server 2012 R2 et 2016, vous disposerez de deux packages à télécharger et à exécuter : un package d'installation et un package d'intégration. Le package d’installation contient spécifiquement un fichier qui installe l’agent Defender for Business. Une fois que vous avez exécuté le fichier d’installation, vous exécutez le script comme sur n’importe quelle plate-forme serveur la plus récente. Les serveurs plus récents (et les systèmes d'exploitation des postes de travail) incluent automatiquement le code d'intégration du défenseur.

Le script spécifique pour l'intégration des serveurs s'appelle WindowsDefenderATPLocalOnboardingScript.cmd. Votre serveur devrait apparaître dans la console Defender, même si ce n'est pas instantané. Cela peut prendre un certain temps avant d'apparaître.

Il est désormais temps de revoir les recommandations et les alertes.

Premièrement, Defender vous donne une vue chronologique de vos systèmes ; Considérez-le comme un système d'investigation cloud. Vous découvrirez bientôt que vos serveurs (et vos postes de travail) sont des objets très actifs, envoyant des commandes et de l'activité en permanence.

microsoft

microsoft

Le point de vue du défenseur sur ses systèmes.

Par exemple, dans l'écran ci-dessus, « MpCmdRun.exe » est l'utilitaire de ligne de commande pour Microsoft Malware Protection et exécute des activités sur le serveur. Dans la colonne de droite, il indique la technique de sécurité potentielle utilisée. Notez que dans ce cas l'activité n'est pas malveillante, la console suit simplement les actions normales du serveur. Dans ce cas, il s’agit d’une activité MITRE « identifiants du coffre-fort de mots de passe ».

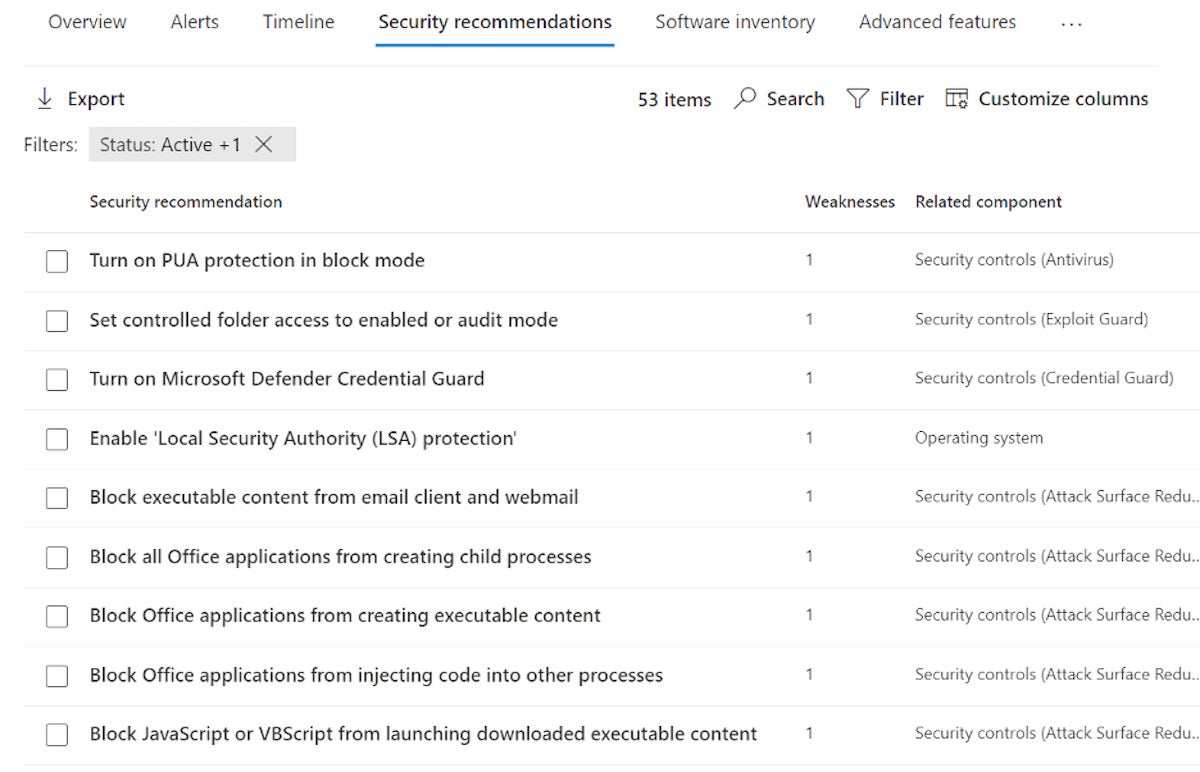

Ci-dessous, dans la section des recommandations de sécurité, vous verrez des suggestions de paramètres que vous pouvez utiliser pour mieux protéger les serveurs de votre petite entreprise.

microsoft

microsoft

Dans la section recommandations de sécurité, vous verrez des suggestions pour mieux protéger vos serveurs.

Beaucoup de ces recommandations concernent des règles de réduction de la surface d'attaque que l'on oublie souvent d'activer sur les installations de serveurs.

Les serveurs Linux peuvent également être intégrés à la console Defender for Servers, même si je ne sais pas si les lecteurs de stockage en réseau basés sur Linux seraient entièrement compatibles. Contactez vos fournisseurs de NAS pour déterminer s’ils prendront en charge l’utilisation de Defender pour serveurs sur vos appareils Linux. Pour intégrer un appareil Linux dans votre console, vous suivrez des procédures d'installation similaires. Vous pouvez utiliser un script de déploiement manuel ou les outils de gestion de configuration Puppet, Ansible ou Chef.

Les distributions de serveur Linux prises en charge incluent :

- Red Hat Enterprise Linux 6.7 ou version ultérieure (aperçu).

- Red Hat Enterprise Linux 7.2 ou supérieur.

- Red Hat Enterprise Linux 8.x.

- CentOS 6.7 ou supérieur (aperçu).

- CentOS 7.2 ou supérieur.

- Ubuntu 16.04 LTS ou LTS supérieur.

- Debian 9 ou supérieur.

- SUSE Linux Enterprise Server 12 ou supérieur.

- Oracle Linux 7.2 ou supérieur.

- OracleLinux 8.x.

- AmazonLinux 2.

- Fedora 33 ou supérieur.

Veuillez noter que cette liste n'inclut pas les distributions Linux spécifiques que je vois souvent dans les petites entreprises. Par exemple, je vois régulièrement des périphériques NAS comme Synology dans les petites entreprises et je ne sais pas si Defender for Servers les prendra en charge. (Je fournirai tous les commentaires dont Microsoft a besoin pour ajouter ces types de périphériques NAS à la matrice de support.)

La structure exacte des licences requise pour utiliser Defender for Servers n’est pas non plus claire pour le moment. Actuellement, la licence Defender pour Endpoint for Server impose un nombre minimum d'utilisateurs (50). On ne sait pas exactement combien de licences Microsoft Defender for Business vous pouvez posséder pour être admissible à Defender for Servers ou si un nombre minimum de licences est requis. Il faudra attendre le lancement officiel du produit pour découvrir le fonctionnement de la licence.

Conclusion : si vous êtes une petite entreprise, je vous recommande de jeter un œil à Defender for Servers. Il offrira une protection supplémentaire à votre réseau de petite entreprise.

Copyright © 2022 IDG Communications, Inc.