La semaine a été chargée pour le collectif de piratage et d'extorsion Lapsus€. Il a d'abord divulgué ce qu'il prétendait être des informations sur le compte des employés de LG Electronics, telles que le code source de plusieurs produits Microsoft.

Quelques heures plus tard, le groupe a également publié des captures d'écran indiquant qu'il avait violé la société de gestion des identités et des accès Okta. La nouvelle de la violation éventuelle s'est rapidement répandue en ligne.

Okta fournit un service d'authentification unique pour les grandes organisations qui permet aux employés de se connecter à plusieurs systèmes sans avoir besoin d'un mot de passe distinct pour chaque système. Un piratage d'Okta pourrait avoir des conséquences potentiellement graves pour les clients du service.

La réponse d'Okta

Okta a publié un communiqué préliminaire mardi matin, affirmant que les captures d'écran postées par Lapsus€ proviennent "d'une tentative de compromission du compte d'un ingénieur support tiers travaillant pour l'un de nos sous-traitants" survenue au mois de janvier de l'année en cours .

Une deuxième déclaration de David Bradley, responsable de la sécurité d'Okta, a donné plus de détails sur la "tentative malavisée" de violer le compte de l'ingénieur de support.

Tout en assurant aux clients du service que "le service Okta n'a pas été piraté et continue d'être pleinement opérationnel", il a également concédé qu'une enquête médico-légale a révélé qu'"il y avait une fenêtre de temps de 5 jours entre le XNUMX et le XNUMX janvier mil vingt-deux , où un attaquant a eu accès à l'ordinateur portable d'un ingénieur de support." Bradley a cependant insisté sur le fait que "l'impact potentiel sur les clients du service Okta est limité à l'accès dont disposent les ingénieurs du support", notant notamment que la suite de hackers ne peut pas télécharger les données des clients du service et n'a pas accès aux clés d'accès.

Le chercheur indépendant en sécurité Bill Demirkapi a fourni plus de détails à TechRadar Pro par e-mail. Il a expliqué que l'ingénieur de support tiers semblait travailler pour SYKES Enterprises, Inc, maintenant confirmé par Okta, et que "grâce à l'accès de ce personnel de support, Lapsus € a pu violer le backend interne Slack, Jira et administratif d'Okta. ." panneau d'accès utilisé pour aider les clients du service." Il a ajouté que "pour le moment, il ne semble pas que Lapsus € ait encore accès à l'environnement Okta".

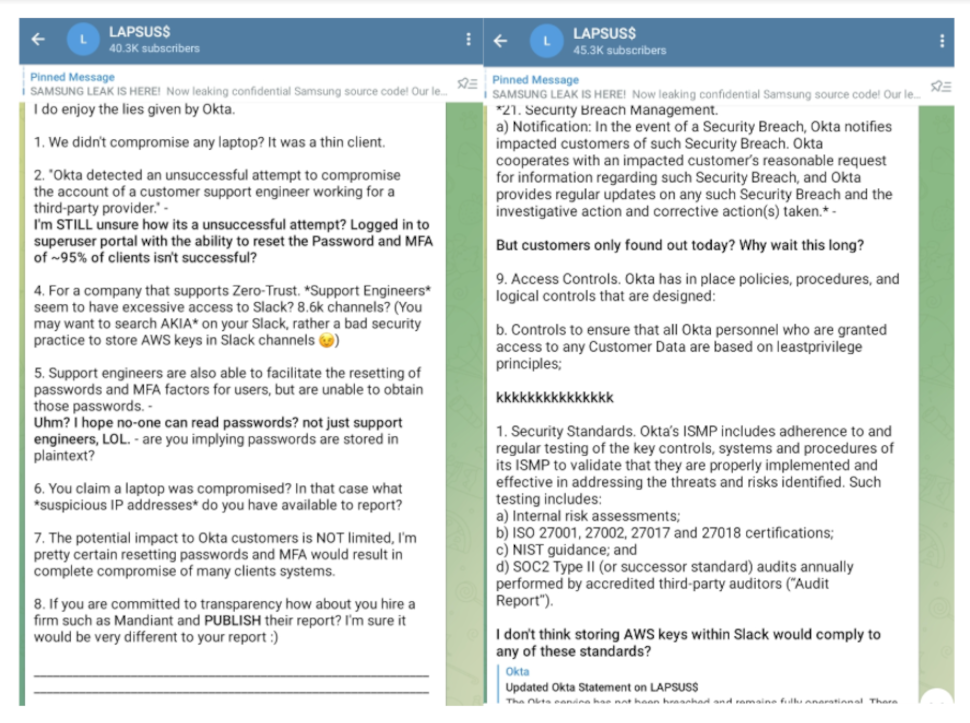

Mardi après-midi, Lapsus € a répondu à la déclaration de Bradley sur sa chaîne Telegram, remettant en question sa qualification de l'attaque comme "échouée". Lapsus€ a également affirmé qu'Okta stockait les clés AWS dans Slack et a appelé l'entreprise pour avoir attendu si longtemps. pour informer ses utilisateurs de l'incident de janvier.

Bradley a depuis reconnu qu'"un petit pourcentage de clients du service - environ XNUMX % - ont été potentiellement lésés" par l'incident et que leurs données ont peut-être été "consultées ou traitées", bien qu'il continue d'insister sur le fait qu'"il n'y a pas de mesure corrective que notre service que les clients devraient prendre."

Dans un article séparé, Bradley a établi un calendrier pour l'incident et a abordé la référence précédente de Lapsus € à un portail "superutilisateur", rejetant les affirmations selon lesquelles il aurait donné au groupe un "accès divin" aux comptes clients du service. Au lieu de cela, Bradley a précisé que SuperUser Portal "est une application développée avec le moindre privilège à l'esprit pour garantir que les ingénieurs de support ne reçoivent que l'accès spécifique dont ils ont besoin pour remplir leurs rôles".

Okta a été critiqué à la fois par Lapsus et l'industrie de la sécurité pour ne pas avoir découvert l'incident de janvier plus tôt. Comme on pouvait s'y attendre, la fuite a déstabilisé les investisseurs, provoquant la chute du cours de l'action d'Okta, tout comme la dégradation de la note de Raymond James Equity Research.

Qui est Lapsus€ ?

Malgré le chaos provoqué par ses membres cette semaine, Lapsus€ est en partie nouveau sur la scène de la cybercriminalité. Le collectif de hackers a germé à la fin de l'année dernière, mais a déjà craqué de grands noms comme Microsoft, Nvidia, Samsung et Ubisoft.

Mardi, Microsoft a publié un rapport sur Lapsus€, notant que la tenue est inhabituelle dans la promotion de ses activités sur les réseaux sociaux et recrute clairement des employés qui s'empressent de donner accès aux entreprises qu'ils veulent pirater.

Tout en conquérant les fans en ligne du groupe, la présence de Lapsus sur les réseaux sociaux fonctionne également à son détriment. Lapsus€ a promu l'attaque contre Microsoft sur les réseaux sociaux au fur et à mesure de son déroulement, Microsoft déclarant qu'elle "a accentué notre action en permettant à notre équipe d'intervenir et de perturber le fonctionnement de l'acteur, limitant ainsi tout impact supplémentaire".

Bloomberg a rapporté mercredi que deux des membres de Lapsus€ seraient des adolescents, l'un vivant près d'Oxford au Royaume-Uni et l'autre au Brésil. L'adolescent britannique, connu sous les pseudonymes «White» et «Breachbase», a été identifié par des spécialistes de la cybersécurité à la mi-XNUMX après avoir laissé une trace d'informations sur lui-même en ligne. Il a également été trompé par d'autres pirates, qui affirment qu'il possède près de XNUMX millions d'euros de crypto-monnaie.

Jeudi, la BBC a rapporté que 7 personnes âgées de 7 à XNUMX ans avaient été arrêtées par la police de la ville de Londres dans le cadre d'une enquête sur Lapsus€, bien qu'il ne soit pas clair si les adolescents mentionnés par Bloomberg faisaient partie du groupe. détenus. Depuis lors, tous les XNUMX ont été libérés sous enquête.

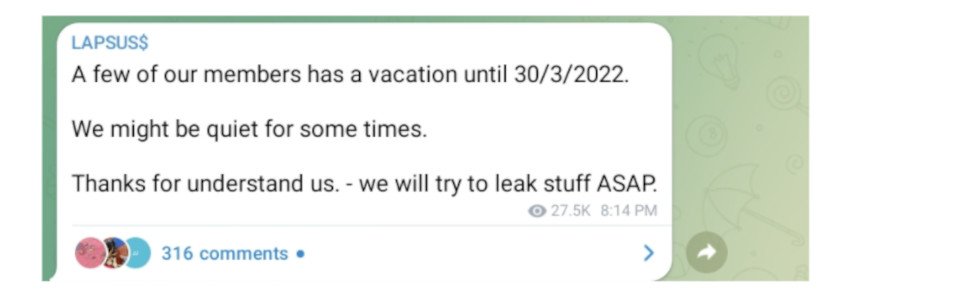

Mardi soir, Lapsus€ a annoncé que le groupe "pourrait être silencieux" pendant un certain temps, certains de ses membres partant "en vacances jusqu'au 30/03/2022". Bien que le groupe ait promis "d'essayer de divulguer des choses dès que possible", à la lumière des récentes arrestations, le collectif pourrait prendre une pause plus longue que prévu.

Malgré leur jeunesse, les ados de Lapsus€ sont exagérément efficaces. Comme l'a noté Microsoft, Lapsus "comprend la nature interconnectée des identités et des relations de confiance dans les écosystèmes technologiques modernes et cible les télécommunications, la technologie, les services informatiques et les entreprises de support pour tirer parti de leur accès au sein d'une organisation pour accéder aux organisations partenaires ou aux distributeurs".

Comment les entreprises peuvent se protéger

Le rapport de Microsoft contenait des conseils aux entreprises sur la façon de se prémunir contre les attaques Slippage. Le rapport note que "l'authentification multifacteur (MFA) est l'une des principales lignes de défense contre" la communauté des pirates. Mais il a également noté que les méthodes non sécurisées telles que SMS MFA ne suffisent pas, car Lapsus€ a été impliqué dans des attaques par échange de carte SIM pour accéder aux codes SMS MFA.

Étant donné que Lapsus € vole fréquemment des informations d'identification par le biais de l'ingénierie sociale, Microsoft a également conseillé de sensibiliser les employés à ces types d'attaques. D'autres suggestions incluaient l'utilisation d'"options d'authentification modernes" pour les VPN et la garantie que les canaux de communication de réponse aux incidents sont "étroitement surveillés pour les participants non autorisés" au cas où Lapsus€ tenterait de s'infiltrer.

En outre, Microsoft a fourni un ensemble de ressources que les entreprises peuvent utiliser pour aider à « avertir, suivre et répondre » aux attaques Slipper € ou à des ensembles d'imitation similaires.