Les chercheurs d'Akamai ont découvert une nouvelle escroquerie par hameçonnage sophistiquée ciblant plus de 400 millions de clients PayPal potentiels.

Le personnel d'Akamai a découvert l'escroquerie après l'avoir trouvée intégrée dans son propre site WordPress, et de nombreux autres sites WordPress originaux auraient également été piratés.

Les sites Web mal protégés avec des mots de passe faciles à deviner et sans configuration supplémentaire d'authentification ou de vérification sont les plus à risque.

Escroqueries PayPal

L'escroquerie commence par une fenêtre contextuelle CAPTCHA, ce qui l'aide à ne pas être détectée la plupart du temps. Les utilisateurs se connectent à leurs comptes PayPal avant de confirmer les détails du paiement, y compris leur adresse, le nom de jeune fille de leur mère et leur numéro de sécurité sociale.

Les utilisateurs ont alors un faux sentiment de sécurité car l'escroquerie leur permet de lier leur adresse e-mail au compte, mais cela ne donne aux criminels qu'un accès aux boîtes aux lettres des personnes.

Escroquerie d'usurpation d'identité

La dernière étape pour soi-disant sécuriser le compte PayPal consiste à télécharger un document d'identification, y compris des passeports, des permis de conduire et des cartes d'identité nationales, qui pourraient être utilisés à des fins potentiellement illégales.

Dans sa déclaration (ouvre dans un nouvel onglet), Akamai a déclaré : "Télécharger des documents gouvernementaux et prendre un selfie pour les vérifier est un jeu de balle plus important pour une victime que de simplement perdre des informations de carte de crédit ; cela pourrait être utilisé pour créer des comptes de trading de crypto-monnaie sous le le nom de la victime, qui pourrait ensuite être utilisé pour blanchir de l'argent, échapper à l'impôt ou fournir l'anonymat pour d'autres cybercrimes.

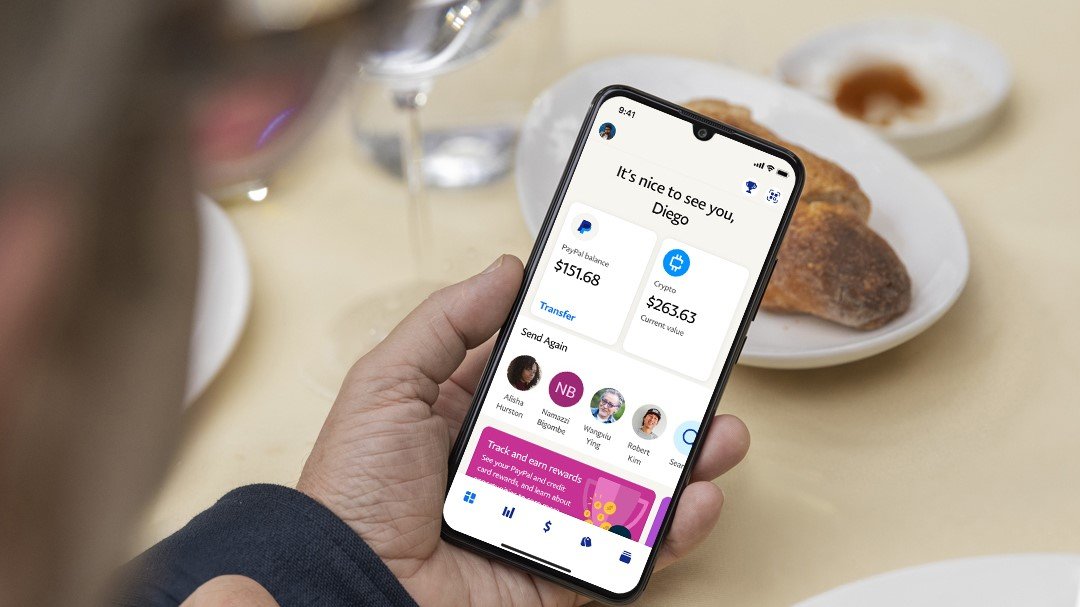

La conception imite étroitement ce à quoi les utilisateurs seront déjà habitués dans la palette de couleurs et la conception de l'interface de PayPal. En outre, il semble que htaccess a été utilisé pour réécrire l'URL, en supprimant l'extension de fichier PHP, ce qui permet de présenter une adresse Web moins suspecte.

De manière générale, il est conseillé aux internautes de vérifier que l'URL correspond bien à l'adresse propre de l'entreprise ou de ré-accéder à la page depuis un moteur de recherche pour s'assurer qu'ils ne font pas partie d'une arnaque.