Les mainteneurs d'OpenSSH ont publié une mise à jour conçue pour se protéger contre les cyberattaques alimentées par des ordinateurs quantiques avancés.

Avec la sortie d'OpenSSH 9.0, la suite d'utilitaires de mise en réseau sécurisée bénéficiera d'un système d'échange de clés "hybride", dans lequel un algorithme de sécurité quantique est combiné à un algorithme traditionnel à des fins de chiffrement.

Tant que le point de terminaison et le serveur exécutent la dernière version, un attaquant devrait casser les deux algorithmes à la fois pour accéder aux données passant par l'architecture OpenSSH.

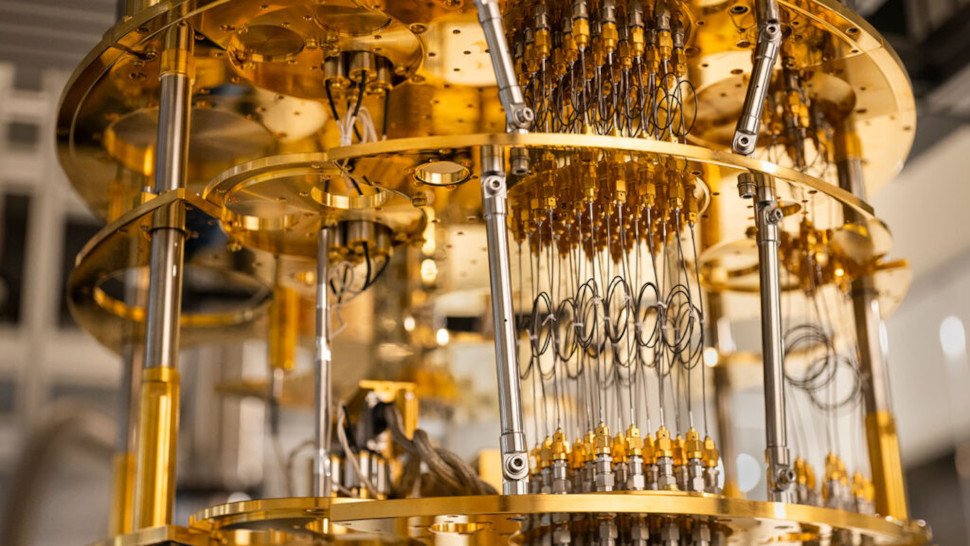

sécurité post-quantique

Bien que les derniers ordinateurs quantiques ne soient toujours pas en mesure d'établir un avantage significatif sur les ordinateurs traditionnels, la maturation de la technologie dans les années à venir devrait créer plusieurs problèmes du point de vue de la cybersécurité.

Autrement dit, les ordinateurs quantiques à grande échelle auront suffisamment de puissance pour casser le cryptage moderne, ce qui signifie que ce serait une erreur de supposer que les données protégées aujourd'hui resteront sécurisées pour les années à venir. Les acteurs de la menace collectent peut-être déjà de grandes quantités de données cryptées dans l'espoir d'y accéder un jour.

La dernière mise à jour d'OpenSSH est conçue pour protéger précisément contre ce scénario, le rendant ainsi résistant aux futures attaques soutenues par les technologies informatiques émergentes.

« L'algorithme NTRU est censé être résistant aux attaques activées par les futurs ordinateurs quantiques et est combiné avec l'échange de clés ECDH X25519 (la valeur par défaut précédente) comme protection contre toute faiblesse NTRU Prime qui pourrait être découverte à l'avenir. La combinaison garantit que l'échange hybride offre au moins une sécurité aussi bonne que le statu quo », ont expliqué les développeurs.

"Nous apportons ce changement maintenant (c'est-à-dire avant les ordinateurs quantiques cryptographiquement pertinents) pour empêcher les attaques" capturer maintenant, déchiffrer plus tard "où un adversaire capable d'enregistrer et de stocker le texte chiffré de la session SSH pourrait le casser une fois qu'un ordinateur quantique suffisamment avancé sera disponible."

Il y a un débat sur le moment où les "ordinateurs quantiques cryptographiquement pertinents" sont apparus. Des chercheurs de l'Université du Sussex au Royaume-Uni ont récemment estimé que des machines quantiques suffisamment puissantes pour déchiffrer le cryptage de Bitcoin seront utilisées au cours de la prochaine décennie. Et une autre experte en la matière, Jaya Baloo d'Avast, a déclaré à TechRadar Pro qu'elle pensait que c'était un délai raisonnable.

Il n'est pas certain que les protections mises en place pour OpenSSH protègent réellement contre les attaques lancées par les ordinateurs quantiques, car il est difficile de prédire la puissance de ces machines.

Néanmoins, cette décision a été bien accueillie par les communautés de la cybersécurité et de l'informatique quantique. Dans un article de blog, le responsable de la cybersécurité de Cambridge Quantum a déclaré que l'équipe OpenSSH devrait être félicitée pour sa prévoyance.

"Quantum présente à la fois une menace et une opportunité pour les systèmes de cybersécurité, et les entreprises avisées d'aujourd'hui explorent les deux côtés de la médaille", a-t-il déclaré.

« OpenSSH a rappelé au monde que peu de choses sont perdues en adoptant de manière agressive des algorithmes quantiques sécurisés, tant qu'une approche hybride est utilisée. Félicitations à OpenSSH pour avoir lancé le bal.