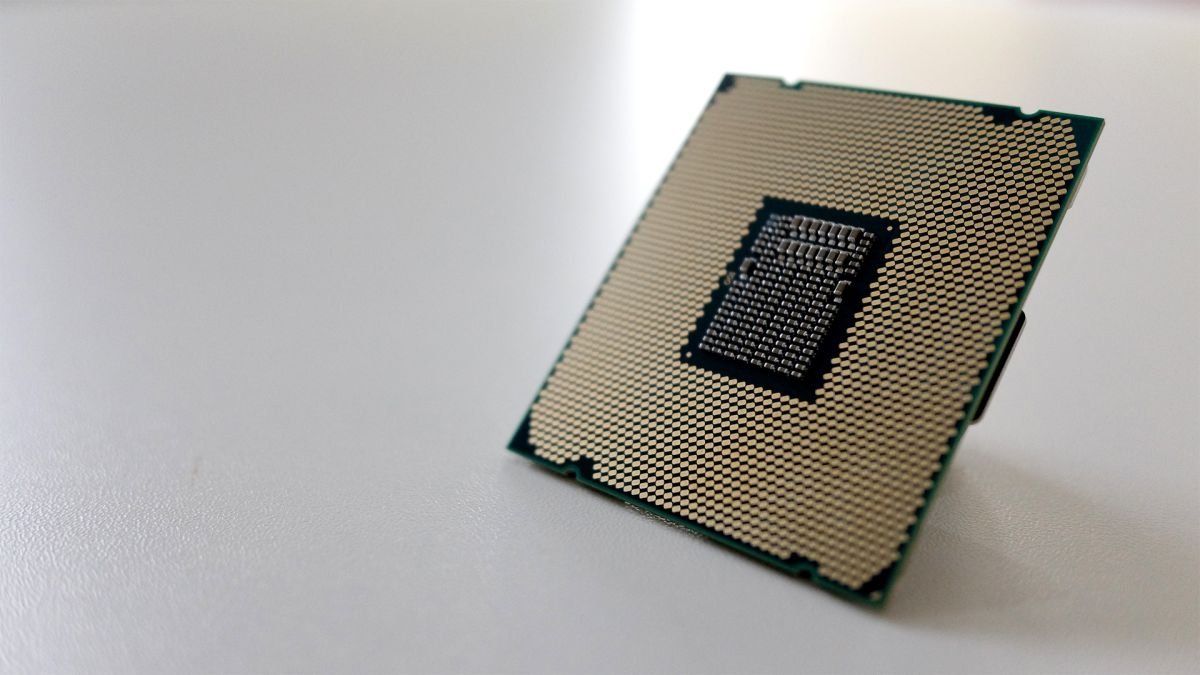

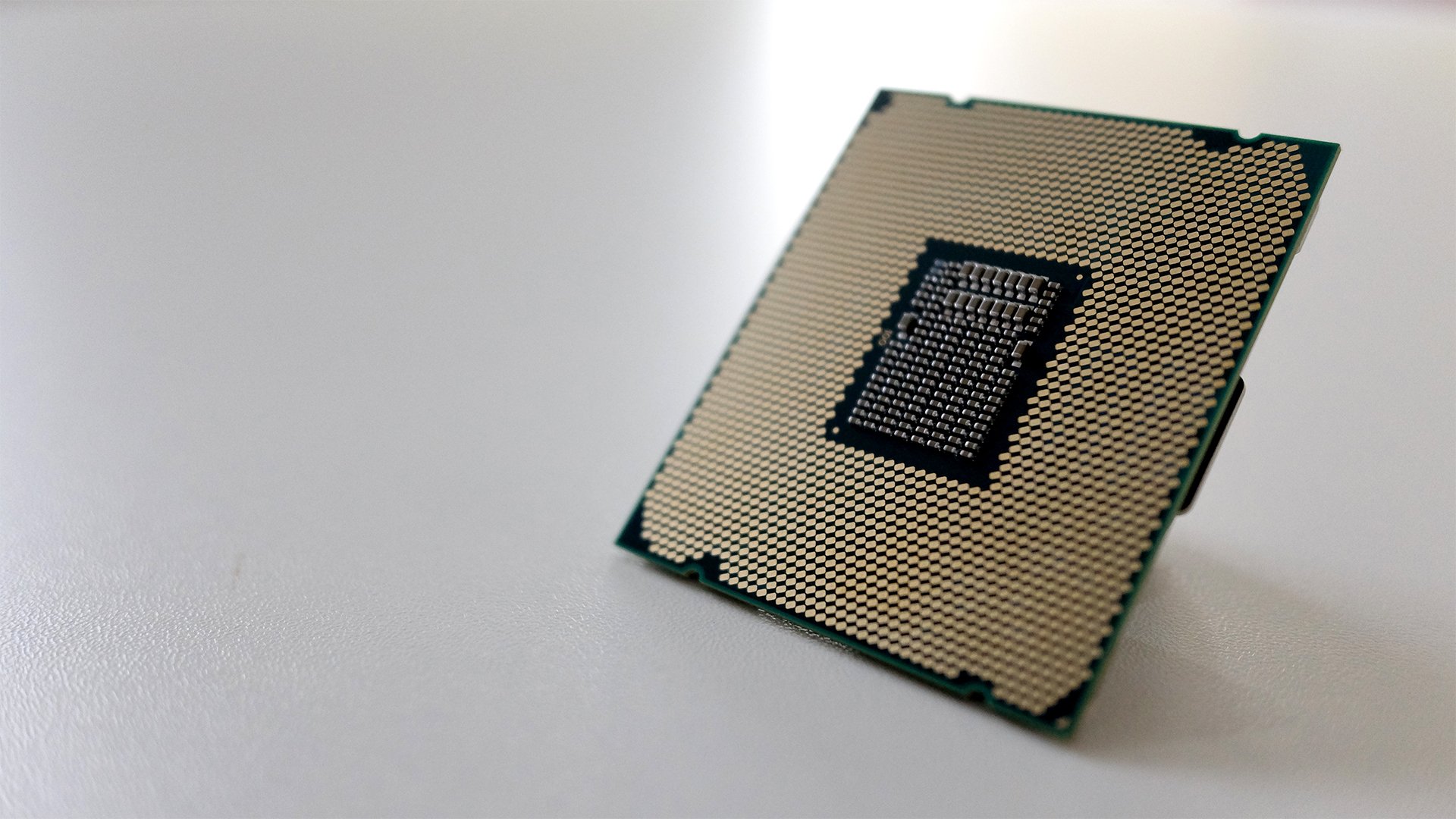

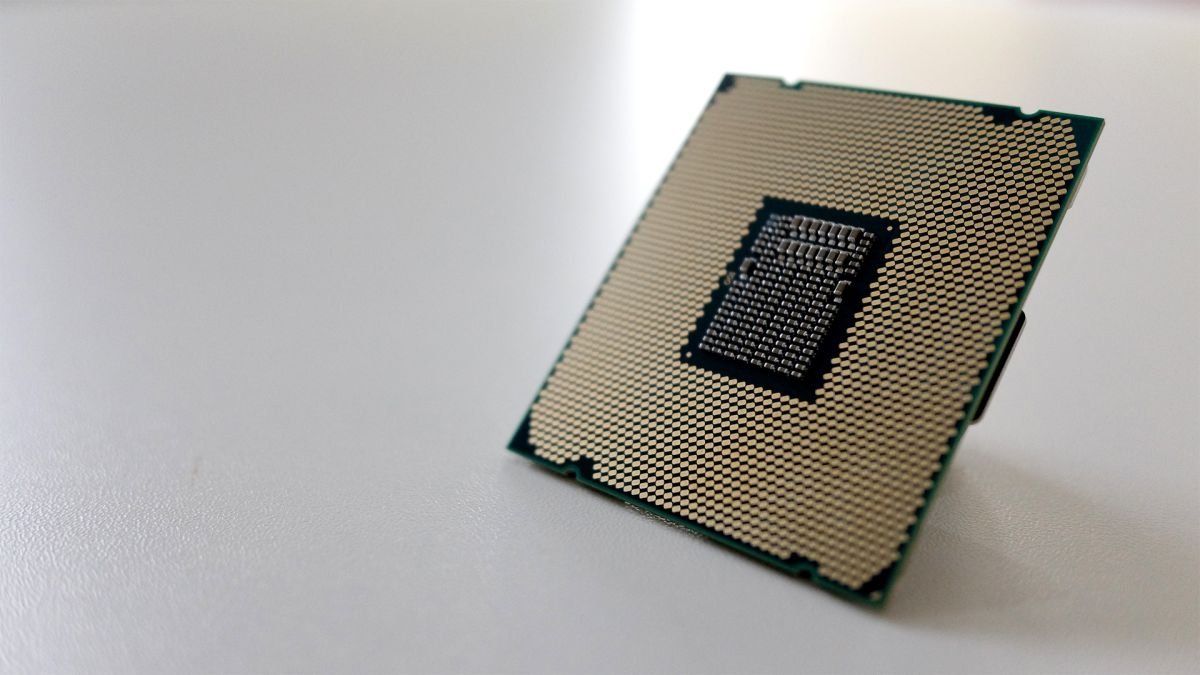

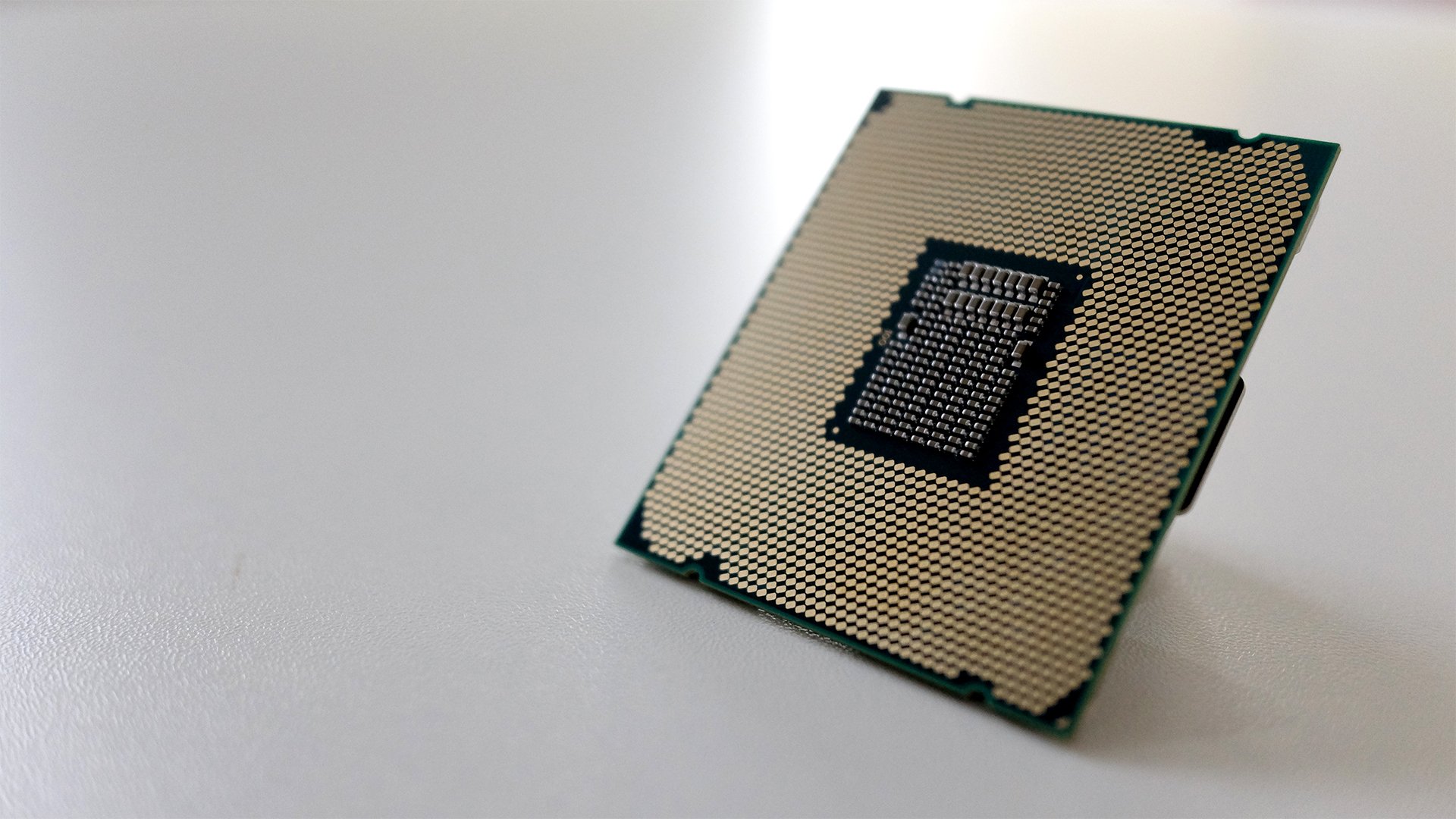

Les chercheurs en sécurité ont réussi à extraire la clé secrète que les processeurs Intel utilisent pour chiffrer les mises à jour, et les effets de leur découverte pourraient être considérables. Avec le clé en main en main, il est désormais possible de cracker les mises à jour du microcode d'Intel pour corriger les vulnérabilités de sécurité et autres bogues. Cela pourrait même permettre aux pirates de pousser les mises à jour de la puce avec leur propre microcode, même s'ils ne pouvaient pas survivre à un redémarrage du système. Le chercheur indépendant Maxim Goryachy et les chercheurs Dmitry Sklyarov et Mark Ermolov de Positive Technologies ont fait la découverte en exploitant une vulnérabilité critique qu'Ermolov et Goryachy ont découverte dans le moteur de gestion d'Intel en 2017. Goryachy a fourni des informations supplémentaires sur la dernière découverte de l'équipe de recherche dans un message direct à Ars Technica, en disant : « Pour le moment, il est assez difficile d'évaluer l'impact sur la sécurité. Mais dans tous les cas, c'est la première fois dans l'histoire des processeurs Intel que vous pouvez exécuter votre microcode à l'intérieur et vérifier les mises à jour. "

Pilule de puce rouge

Il y a trois ans, Goryachy et Ermolov ont découvert une vulnérabilité critique dans le moteur de gestion d'Intel, indexée sous le nom d'Intel SA-00086, qui leur permettait d'exécuter le code de leur choix sur le noyau dépendant des processeurs Intel. Bien que le géant des puces ait publié un correctif qui corrige le bogue, il pourrait toujours être exploité car les processeurs peuvent être ramenés à une ancienne version du micrologiciel sans le correctif. Plus tôt cette année, l'équipe de recherche a pu utiliser la vulnérabilité découverte pour déverrouiller un mode de service intégré aux puces Intel appelé "Red Unlock" que ses ingénieurs utilisent pour déboguer le microcode. Goryachy, Ermolov et Sklyarov ont nommé plus tard leur outil pour accéder au débogueur Chip Red Pill une référence à The Matrix. En accédant à l'un des processeurs Intel basés sur Goldmont en mode Red Unlock, les chercheurs ont pu extraire une zone ROM spéciale appelée MSROM (microcode sequencer ROM). Ils ont ensuite rétro-conçu le microcode du fabricant de puces et, après des mois d'analyse, ont pu extraire la clé RC4 qu'Intel a utilisée dans le processus de mise à niveau. Cependant, les chercheurs n'ont pas été en mesure de découvrir la clé de signature utilisée par Intel pour prouver de manière cryptographique si une mise à jour est authentique ou non. Dans un communiqué, les responsables d'Intel ont minimisé la découverte de l'équipe tout en assurant aux utilisateurs que leurs processeurs sont à l'abri des mises à niveau de puces potentiellement malveillantes, en déclarant : « Le problème décrit ne représente pas une exposition à la sécurité du client et nous ne comptons pas sur l'obscurcissement des informations derrière le déverrouillage rouge comme mesure de sécurité. En plus de l'atténuation INTEL-SA-00086, les capacités de déverrouillage spécifiques aux OEM requises par cette enquête ont été atténuées par les OEM conformément aux directives de fabrication d'Intel. La clé privée utilisée pour authentifier le microcode ne réside pas sur le silicium et un attaquant ne peut pas télécharger un correctif non authentifié sur un système distant. Les pirates ne pourront peut-être pas utiliser la découverte de Goryachy, Ermolov et Sklyarov, mais pour les chercheurs en sécurité, cela pourrait être d'une grande aide, car ils pourront désormais analyser les correctifs de microcode d'Intel pour voir comment l'entreprise corrige les bogues et les vulnérabilités de sécurité.