Les chercheurs en cybersécurité de Checkmarx ont découvert plus de deux douzaines de packages malveillants sur PyPI, un référentiel populaire pour les développeurs Python, et ont publié leurs conclusions dans un nouveau rapport (ouvre dans un nouvel onglet).

Ces bundles malveillants, conçus pour ressembler presque à des bundles légitimes, tentent d'inciter les développeurs peu méfiants à télécharger et à installer le mauvais, distribuant ainsi des logiciels malveillants.

Cette pratique est connue sous le nom de typosquatting et est très populaire parmi les cybercriminels qui ciblent les développeurs de logiciels.

braquages de voleurs d'informations

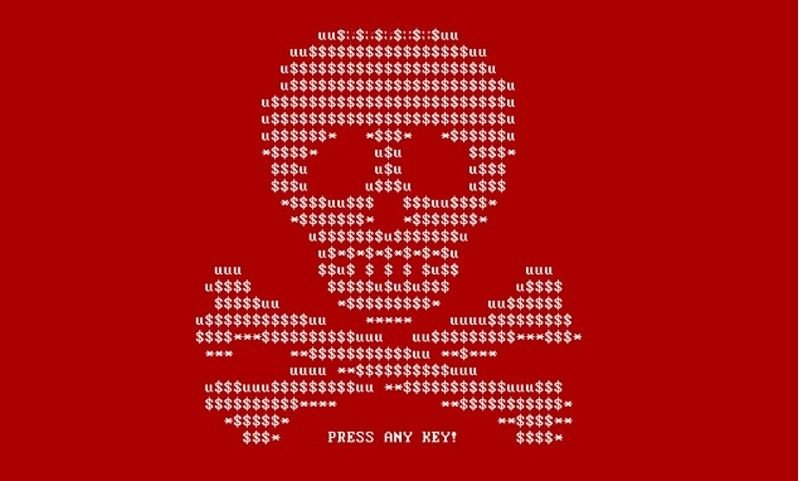

Pour masquer les logiciels malveillants, les attaquants utilisent deux approches uniques : la stéganographie et le polymorphisme.

La stéganographie est la pratique consistant à cacher du code dans une image, permettant aux pirates de diffuser du code malveillant via des fichiers .JPG et .PNG apparemment innocents.

Les logiciels malveillants polymorphes, quant à eux, modifient la charge utile à chaque installation, évitant avec succès les programmes antivirus et autres solutions de cybersécurité.

Ici, les attaquants ont utilisé ces techniques pour fournir WASP, un voleur d'informations capable de prendre en charge les comptes Discord, les mots de passe, les informations de portefeuille de crypto-monnaie, les données de carte de crédit, ainsi que toute autre information sur le terminal de la victime qui était considérée comme intéressante.

Une fois identifiées, les données sont renvoyées aux attaquants via une adresse webhook Discord codée en dur.

La campagne semble être un gadget marketing, car les chercheurs ont apparemment surpris des acteurs de la menace faisant la publicité de l'outil sur le dark web pour 20 € et affirmant qu'il est indétectable.

De plus, les chercheurs pensent qu'il s'agit du même groupe qui était à l'origine d'une attaque similaire signalée pour la première fois plus tôt ce mois-ci par des chercheurs de Phylum (ouvre dans un nouvel onglet) et de Check Point (ouvre dans un nouvel onglet). ). À l'époque, un groupe appelé Worok aurait distribué DropBoxControl, un voleur d'informations .NET C # personnalisé qui abuse de l'hébergement de fichiers Dropbox pour la communication et le vol de données, depuis au moins septembre 2022.

Compte tenu de sa boîte à outils, les chercheurs pensent que Worok est l'œuvre d'un groupe de cyberespionnage qui travaille discrètement, aime se déplacer latéralement pour cibler les réseaux et voler des données sensibles. Il semble également utiliser ses propres outils propriétaires, car les chercheurs n'ont observé personne d'autre les utiliser.

Via : Le registre (Ouvre dans un nouvel onglet)