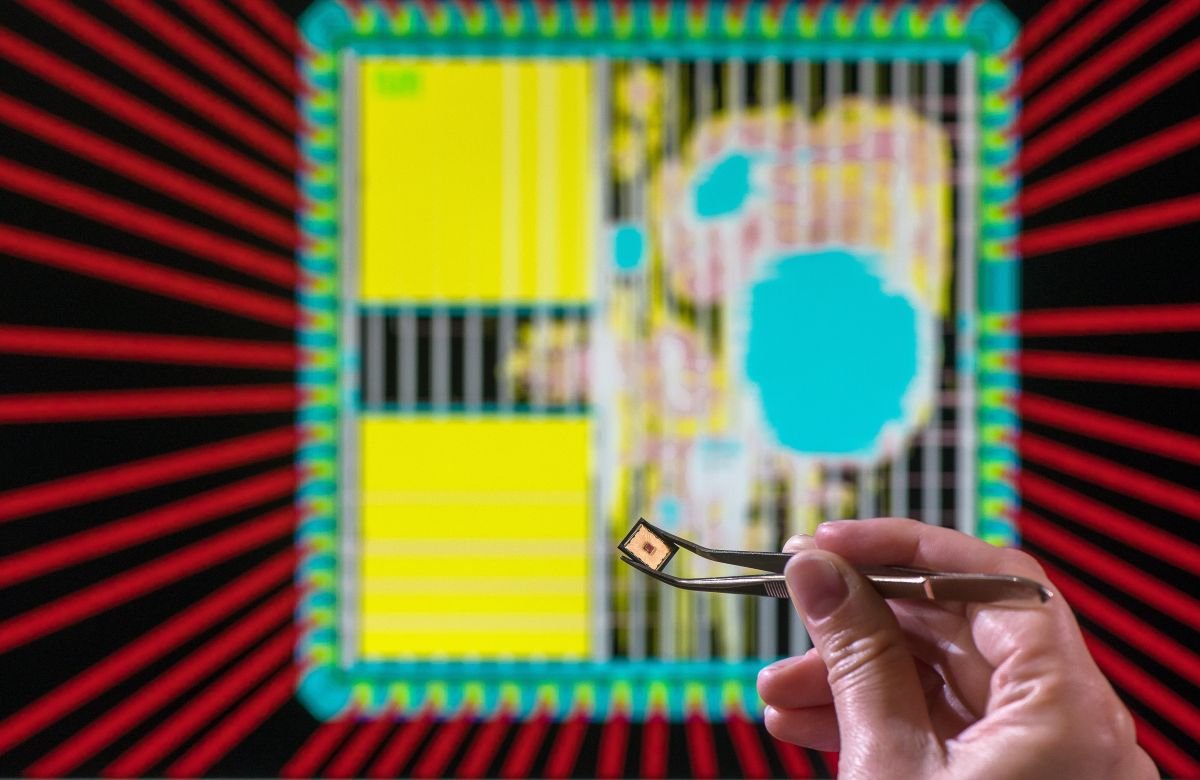

Les chercheurs ont développé une puce qui intègre 4 chevaux de Troie matériels, qu'ils espèrent utiliser pour les aider à étudier et à développer des stratégies efficaces pour inverser ces attaques matérielles. Conçues par des universitaires de l'Université technique de Munich (TUM), les puces sont destinées à intégrer efficacement la cryptographie post-quantique, compte tenu du fait que les ordinateurs quantiques devraient rendre les algorithmes de chiffrement actuels absolument superflus. La puce, qui a été approuvée pour la production, est une étape importante car elle résout avec succès le problème de la puissance de traitement élevée requise par les méthodes de cryptage post-quantique. « La nôtre est la première puce de cryptographie post-quantique entièrement basée sur une approche de co-conception matériel/logiciel. En conséquence, il est environ dix fois plus rapide lorsqu'il est chiffré avec Kyber, l'un des prétendants les plus prometteurs pour la cryptographie post-quantique, par rapport aux puces qui reposent entièrement sur des solutions logicielles. Il consomme également environ 8 fois moins d'énergie et est presque aussi flexible », explique Georg Sigl, Master of Information Technology Security, qui dirige l'équipe de recherche TUM.