Microsoft vient de publier sa mise à jour cumulative de juin 2022 pour Windows, qui inclut un correctif pour la redoutable vulnérabilité Follina.

"Microsoft recommande fortement aux clients d'installer les mises à jour pour être entièrement protégés contre la vulnérabilité. Les clients dont les systèmes sont configurés pour recevoir des mises à jour automatiques n'ont pas besoin de prendre de mesures supplémentaires", a déclaré Microsoft dans son avis.

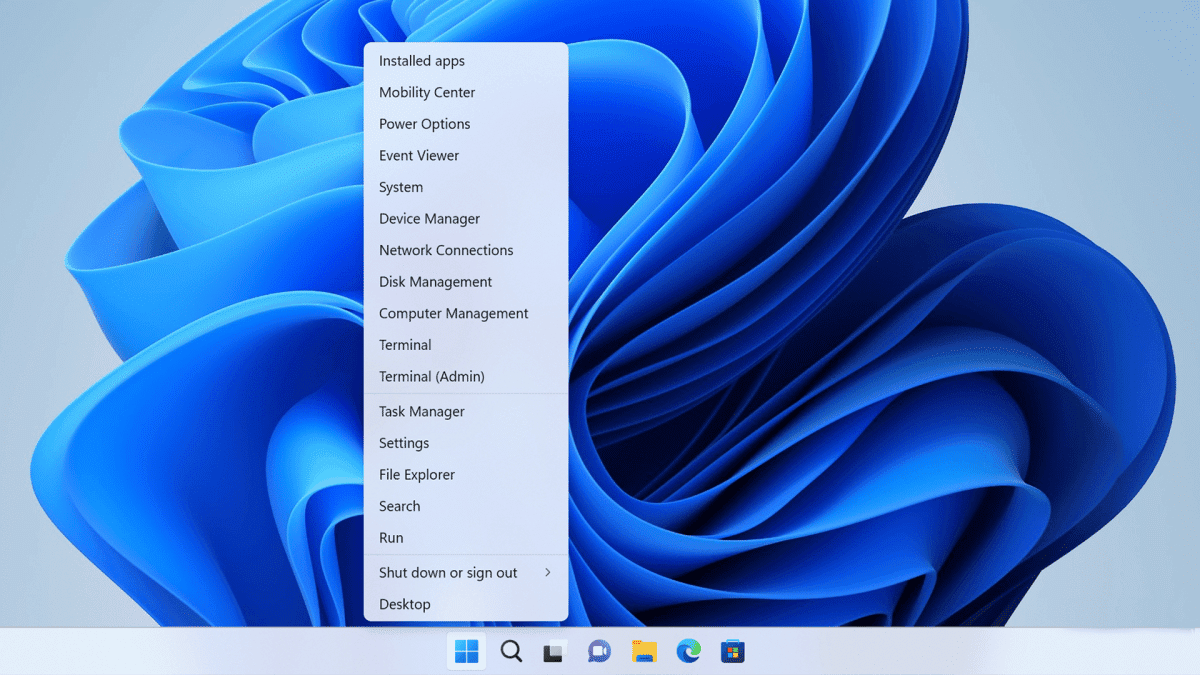

Découverte par l'expert en cybersécurité Kevin Beaumont et surnommée "Follina", la faille exploite un utilitaire Windows appelé msdt.exe, conçu pour exécuter divers packages de dépannage sous Windows. Le chercheur a découvert que lorsque la victime télécharge un fichier Word militarisé, elle n'a même pas besoin de l'exécuter, le prévisualiser dans l'Explorateur Windows suffit à abuser de l'outil (il doit cependant s'agir d'un fichier RTF).

Baise abusée dans la nature

En abusant de cet utilitaire, les attaquants peuvent indiquer au point de terminaison cible (ouvre un nouvel onglet) d'appeler un fichier HTML, à partir d'une URL distante. Les attaquants ont choisi les formats xmlcom, essayant probablement de se cacher derrière le domaine openxmlformats.org d'apparence similaire, quoique légitime, qui est utilisé dans la plupart des documents Word.

Le fichier HTML contient beaucoup de "junk", ce qui masque son véritable objectif : un script qui télécharge et exécute une charge utile.

Le correctif de Microsoft n'empêche pas Office de charger automatiquement les gestionnaires d'URI du protocole Windows sans interaction de l'utilisateur, mais il bloque l'injection de PowerShell, rendant l'attaque inutile.

Dès qu'il a été découvert, les chercheurs ont commencé à traquer le défaut abusé dans la nature. Ses premiers utilisateurs auraient inclus des acteurs de la menace parrainés par l'État chinois qui organisaient des cyberattaques (ouvre dans un nouvel onglet) contre la communauté tibétaine internationale.

"TA413 CN APT a détecté qu'ITW exploitait Follina 0Day en utilisant des URL pour livrer des fichiers Zip contenant des documents Word en utilisant la technique", ont déclaré les chercheurs en cybersécurité de Proofpoint il y a deux semaines. La même société a également découvert qu'un autre acteur menaçant, TA570, avait abusé de Follina pour distribuer Qbot, tandis que NCC Group a découvert que Black Basta, qui est un groupe de rançongiciels bien connu, en avait encore abusé.

Via : BleepingComputer (Ouvre dans un nouvel onglet)